ip代理软件台湾

ThreatFabric的研究人员发现了一项向美国和世界各地的安卓用户传播Xenomorph恶意软件的新活动。2022年2月,ThreatFabric的研究人员首次发现了Xenomorph恶意软件,该恶意软件通过官方 Google Play商店分发,安装量超过50000次。

专家们注意到,Xenomorph在2022年期间不断改进,并在小型活动中分发ip代理软件台湾。运营商首先通过GymDropper操作分发安卓恶意软件,后来恶意代码也通过Zombinder操作分发。

3月,专家警告称,一种新的变种被追踪为Xenomorph.C,该变种已得到显著改善。新变种支持新的自动转账系统(ATS)框架,可针对400多家银行和金融机构,主要来自西班牙、土耳其、波兰、美国、澳大利亚、加拿大、意大利、葡萄牙、法国、德国、阿联酋和印度。

这个新版本的恶意软件为已经功能丰富的Android Banker添加了许多新功能,最引人注目的是引入了一个由辅助功能服务提供支持的非常广泛的运行时引擎,实现了一个完整的ATS框架。有了这些新功能,Xenomorph现在能够完全自动化完成从感染到资金流出的整个欺诈链,使其成为流通中最先进、最危险的安卓恶意软件特洛伊木马之一。

此外,ThreatFabric识别的样本包括由400多家银行和金融机构组成的目标列表的配置,其中包括几个加密货币钱包,与之前的变体相比增加了6倍多,包括来自各大洲的金融机构。

ATS框架允许运营商自动过滤凭据、检查账户余额、进行交易和从目标应用程序中窃取资金,而无需运营商进行人工交互。

2023年8月,ThreatFabric发现了通过网络钓鱼网页分发的新样本,这些网页旨在诱骗收件人安装恶意APK。目标列表比以前的版本大。该列表为来自美国、葡萄牙和多个加密钱包的机构添加了数十个新的覆盖层。还针对西班牙、葡萄牙、意大利、加拿大和比利时的用户。

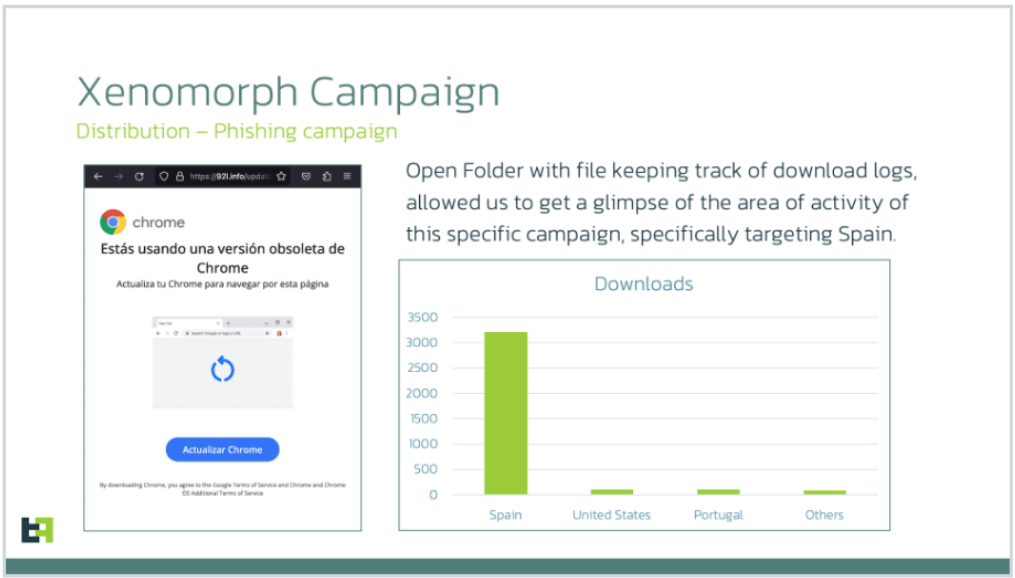

这场最新的活动还增加了大量来自美国的金融机构,以及多个加密钱包应用程序,每个样本总共有100多个不同的目标,每个目标都使用特制的覆盖层从受害者受感染的设备中窃取宝贵的PII。恶意软件是通过冒充Chrome更新的网络钓鱼页面发布的。

在调查该活动时,研究人员注意到,威胁行为者犯了一个重要错误,即无限制地暴露了包含分发恶意软件所需文件的服务器文件夹。这使得研究人员能够监控服务器,识别出多个文件。其中一个名为count.txt的文件包含一个条目列表(IP、用户代理和日期),这些条目是试图下载网络钓鱼页面有效负载的目标系统的列表。大部分下载来自西班牙。

Xenomorph的新样本没有对之前的迭代进行重大修改。这些示例支持防睡眠功能和“模拟”功能。后一个功能为恶意软件提供了充当任何其他应用程序的选项,并删除了通常与恶意软件相关的行为。

最新示例中的另一个新功能是“ClickOnPoint”,它允许恶意软件模拟特定屏幕坐标下的点击。

报告总结道:“经过数月的中断,Xenomorph又回来了,这一次的分销活动针对的是他们感兴趣的一些地区,如西班牙或加拿大,并增加了一大批来自美国的目标,以及多个新的加密钱包。Xenomorph保持着极其危险的安卓银行恶意软件的地位,其特点是具有非常通用和强大的ATS引擎,已经创建了多个模块,并支持多个制造商的设备。”