阿里云服务器 ip代理

来自德勤的年度报告称,2017年DDOS攻击在规模和数量上都将由大幅提升,部分原因是由于物联网的迅猛发展,预计未来12个月将有约1000万次攻击。

DDOS攻击的规模逐年扩大,2013年~2015年,最大的攻击不超过500Gb/s,2016年,有两次超过1Tb/s的攻击。2017年,平均攻击规模预计将介于1.25-1.5Gb/s,每月至少有一次超过1Tb/s的攻击。

DDOS攻击常见的方式有僵尸网络和放大攻击。德勤的报告声称,2017年有三大趋势将加大DDOS攻击的可能性:IOT,广泛可用的恶意软件和高宽带网速。

通常使用用户ID或密码来获得远程访问设备的权限。大多数用户都知道在第一次使用设备之前需要更改用户ID和密码,并且定期更换。但是有大量的IOT设备硬编码存储用户ID和密码,用户无法改变。问题是,任何有一定变成知识的人都可以通过设备的固件信息来发现这些ID和密码。从理论上讲,数以百万计的设备可能会受到影响,在用户毫无知觉的情况下,该设备已经成为了僵尸网络的一部分。

消费者对物联网设备的信心与一个设备的安全性是密切相关的,如果设备很容易被恶意利用,消费者的信息也极易被粉粹。

一个典型的例子发生在2016年10月21日,成千上万个物联网设备被用于网络攻击,很多高知名度的在线服务受到影响,包括Twitter、Amazon、、Spotify,、Comcast,、Fox News 和 PayPal等。

任何在互联网上存在的公司和组织都应该意识到DDOS攻击不会很快停止,德勤的报告中列举了几个最容易成为DDOS攻击目标的行业:电子商务、视频流媒体服务、金融或专业服务公司、在线视频游戏提供商等等。

拜“IOT僵尸网络”所赐,DDOS攻击变得越来越平常。根据A10 的一份网络调研显示,今年DoT(DDoS of Things)达到了临界质量:每一次攻击,成千上万个连接到互联网的设备被利用。

IOT设备厂商在加强自身产品信息安全措施方面的进展非常缓慢,不过已经在打击DDOS攻击方面取得了某些成功,这场聚焦在IOT的网络攻防斗争才刚刚揭开序幕。

知名的信息安全记者Brian Krebs设法找到了臭名昭著的IOT恶意软件Mirai的作者,他在英国被逮捕,被控涉嫌组装并出售物联网僵尸网络,面临长达10年的监禁。

DoS工具的价格越来越低廉、数量越来越多,这些都导致了对显著资源的攻击次数的增加。例如,匿名攻击者打瘫了奥地利议会的网站和卢森堡的一百多个政府服务器,没有人对这些攻击负责,事情不了了之,这可能意味着攻击者在跑一个测试程序,或者是简单的流氓。

DDOS攻击有时被用于政治斗争,比如在美国,DDOS攻击已经成为一种表达抗议的方式。在特朗普总统就职前两周,保守党的新闻网站遭到攻击,执法机构注意到这种惊人的趋势,美国国土安全部(DHS)最终介入并提供对抗DDOS的保护措施。DHS宣布,其目标是“建议有效和易于实施的网络防御,促进私营部门的最佳实践”,结束DDOS攻击的危害。

尽管如此,我们也应该看到,DDOS作者的主要目标依然是赚钱。从这个方面来讲,银行和经纪公司仍然是最吸引人的目标。DDOS攻击可以造成的实质和名誉损失是如此的严重,致使很多机构宁愿支付网络犯罪索要赎金的要求。

在每年年初,DDOS攻击通常都很平静,这可能是由于背后的攻击者在度假,或者可能是这段时间有较少的客户需求。过去五年中,这种趋势已经得到验证:Q1是淡季。

2017年第一季度的情况也是如此:卡巴斯基实验室的DDOS防御小组记录的攻击活动数量非常低。这与2016年第四季度形成鲜明对比。然而,尽管现在处于习惯性的低迷期,但与2016年第一季度相比,2017第一季度观察到了更多的攻击,这证实了一个结论:DDOS攻击的总体梳理正在增长。

由于第一季度惯有的低迷,现在谈论2017年的任何趋势都为时过早,不过,某些有趣的特征已经显现出来了:

1.这份报告期内,没有观察到单一的放大型攻击,尽管攻击过载通道依然在不断的使用,但没有使用伪造IP地址的放大手段。我们可以假设,放大攻击不再有效,并逐渐成为了过去时。

1.这份报告期内,没有观察到单一的放大型攻击,尽管攻击过载通道依然在不断的使用,但没有使用伪造IP地址的放大手段。我们可以假设,放大攻击不再有效,并逐渐成为了过去时。

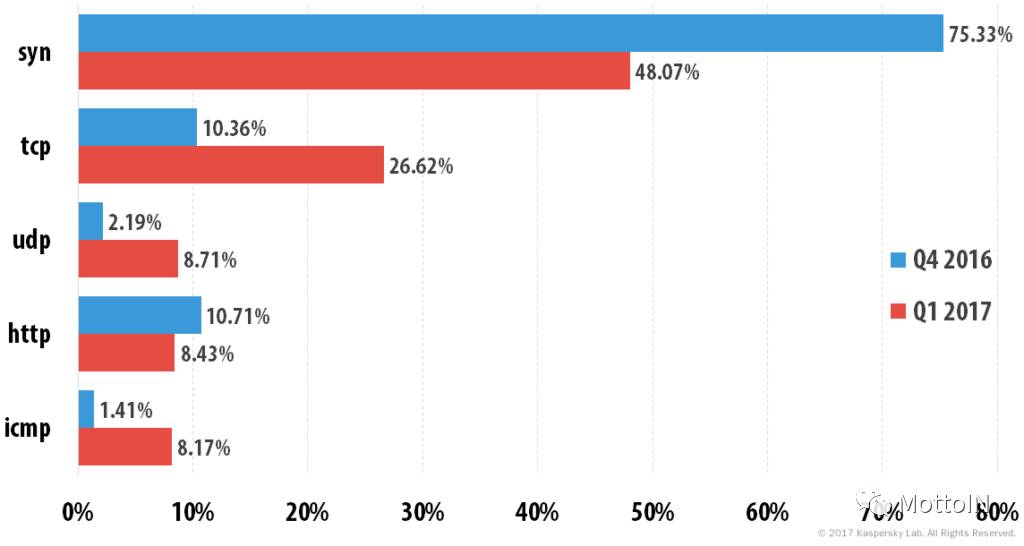

正如我们所预测的,复杂的攻击(应用层攻击,HTTPS)越来越受欢迎。一个典型的例子是针对莫斯科证券交易所的联合攻击(SYN + TCP连接+ HTTP洪水+ UDP洪水),这种攻击的一个显著特点是以相对较低的功率(3Gbps)结合了多种攻击向量。为了应对这类哦你攻击,有必要使用最新的复杂的保护机制。

另一个不同寻常的攻击影响到了葡萄牙警察部队的网站,这个攻击的显著特点是利用反向代理服务器中的漏洞来生成攻击攻击流量。我们假设网络犯罪份子为了掩饰真正的攻击源并产生流量,利用反向代理的漏洞,采用了一个新类型的僵尸网络。

总的来说,2017年第一季度没有任何惊喜。在第二季度,我们预计将看到分布式攻击的比例逐渐增加。根据下一季度的结果,我们有可能知道接下来我们将要面对什么情况。目前,只是猜测。

在本报告中,如果在攻击期间,僵尸网络的任何中断不超过24小时,这次事件被定义为单独的DDOS攻击。如果同一个WEB资源被攻击,超过24小时后,又由同一个僵尸网络继续攻击,这被看作是一个单独的DDOS攻击。两个不同的僵尸网络对同一WEB资源进行攻击,也被视为单独的攻击。

这份报告中,DDOS受害者和C/C服务器的地理位置分布信息取自于它们的IP地址,DDOS攻击目标的数量也取决于报告中发现的IP地址去重后的数量。

特别声明,DDOS情报统计报告的数据仅限于卡巴斯基实验室检测和分析的那些僵尸网络。另外还要指明,僵尸网络知识发动DDOS攻击的一个工具,本报告中的数据并不包括所有的DDOS攻击。

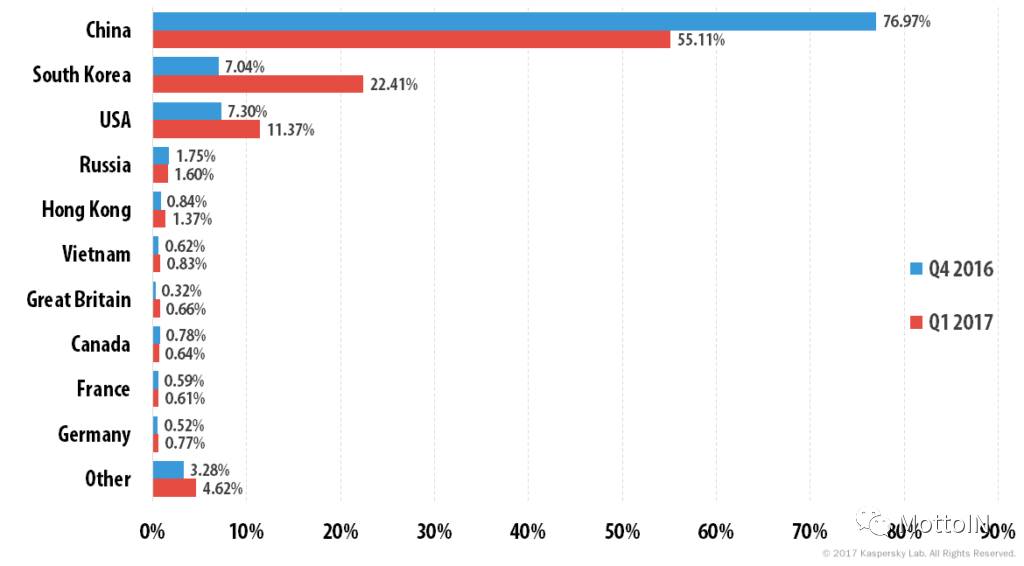

发动和遭受DDOS的数量排行上,中国、韩国和美国依然靠前,在检测到的服务器数量方面,荷兰取代中国

2017年第一季度阿里云服务器 ip代理,DDOS攻击的地理范围缩小到了72个国家,攻击目标最多的是中国,占比55.11%(比上季度低了21.9个百分点),韩国(本季度22.41% vs. 上季度7.04% )和美国(本季度11.37% vs. 上季度7.30%)分别排名第二和第三。

Top10攻击的目标国家,占了所有攻击的95.5%。英国取代日本进入了排行榜,越南(0.8%,上升了0.2个百分点)从第七名上升到第六名,加拿大(0.7%)下降到第八名。

受到攻击的国家排行中,中国、韩国和美国排行前三,香港和俄罗斯的位置调换了,日本和法国退出前十,荷兰和英国上榜。

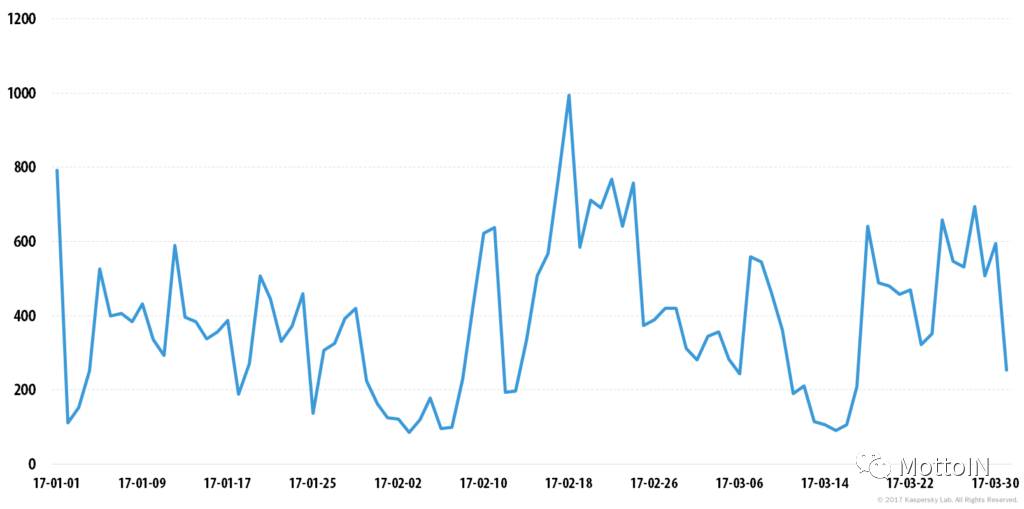

2017年第一季度,每天攻击的数量不等,在86~994之间。攻击次数最多的日期:1月1日(793攻击)、二月18日(994)和二月20日(771);攻击次数最少的日期:2月3日(86)、2月6日(95)、2月7日(96)和3月15日(91)。从一月底到二月中旬,攻击数量整体呈下滑趋势,3月份的持续低迷可能是由于于Xor.DDoS僵尸网络家族活动减少的缘故。

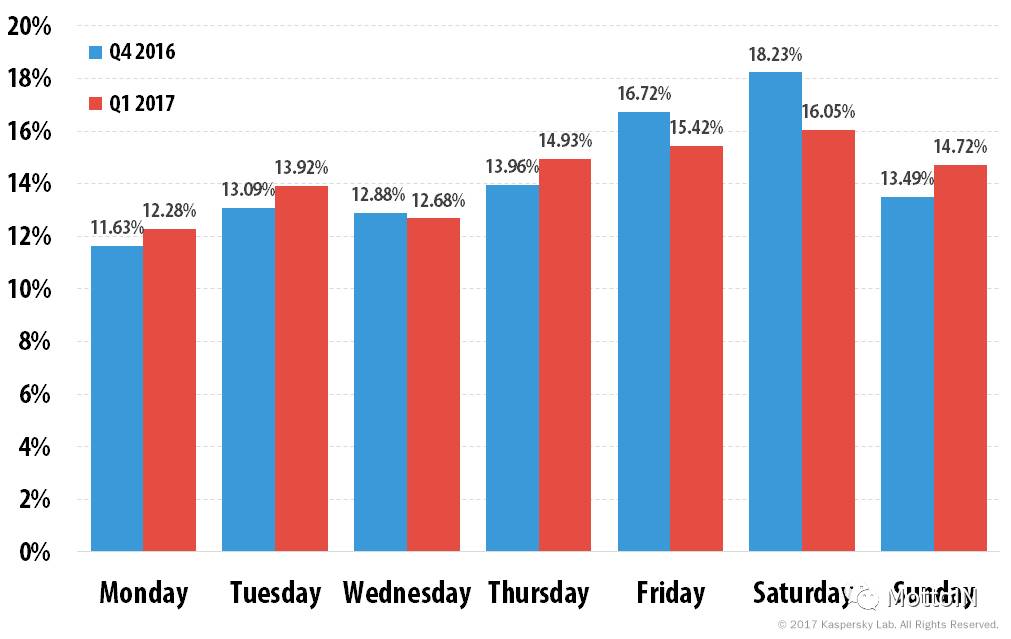

DDOS攻击活动在一周中每天的变化,跟上季度一致。星期六是一周之中攻击数量最多的一天,占比16.05%;星期一是一周内最安静的一天,占比12.28%。

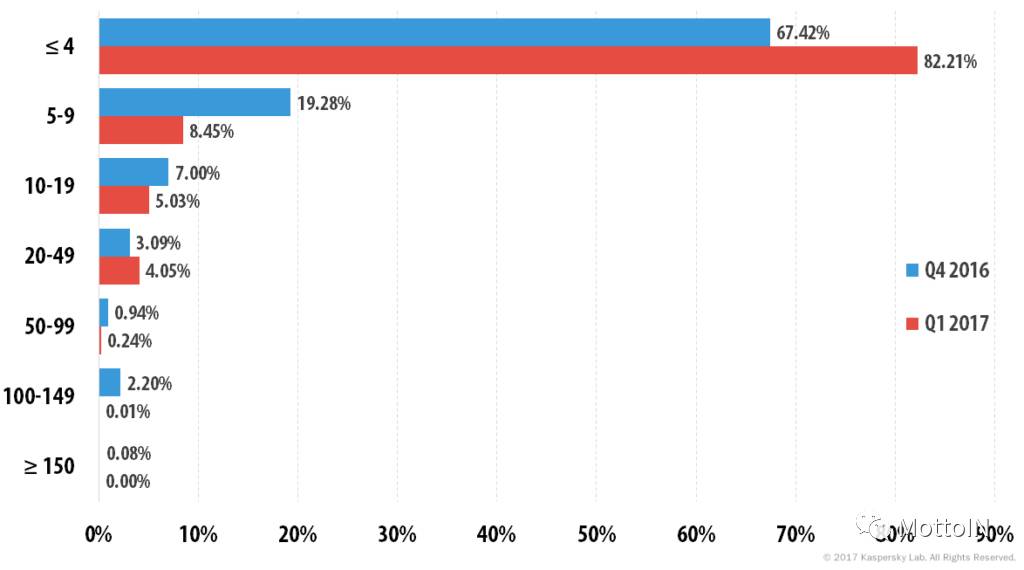

2017年第一季度,时间持续超过100个小时的攻击的数量很小,82.21%的攻击都低于4小时,比上一季度下降了14.79个百分点;时间持续在50~99小时甚至更长时间的攻击的比例大大降低,(本季度0.24%,上季度0.94%);时间持续5~9小时的攻击的比例从19.28%下降到8.45%;时间时许10~19小时的攻击的比例从7%下降到5.05%。与此同时,时间持续20~49小时的攻击的比例增加了1个百分点。

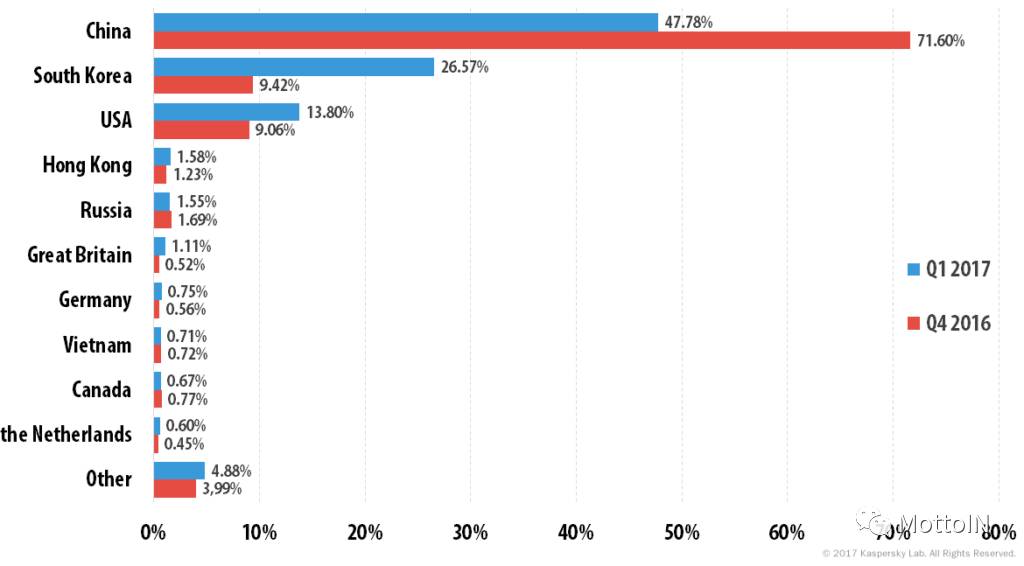

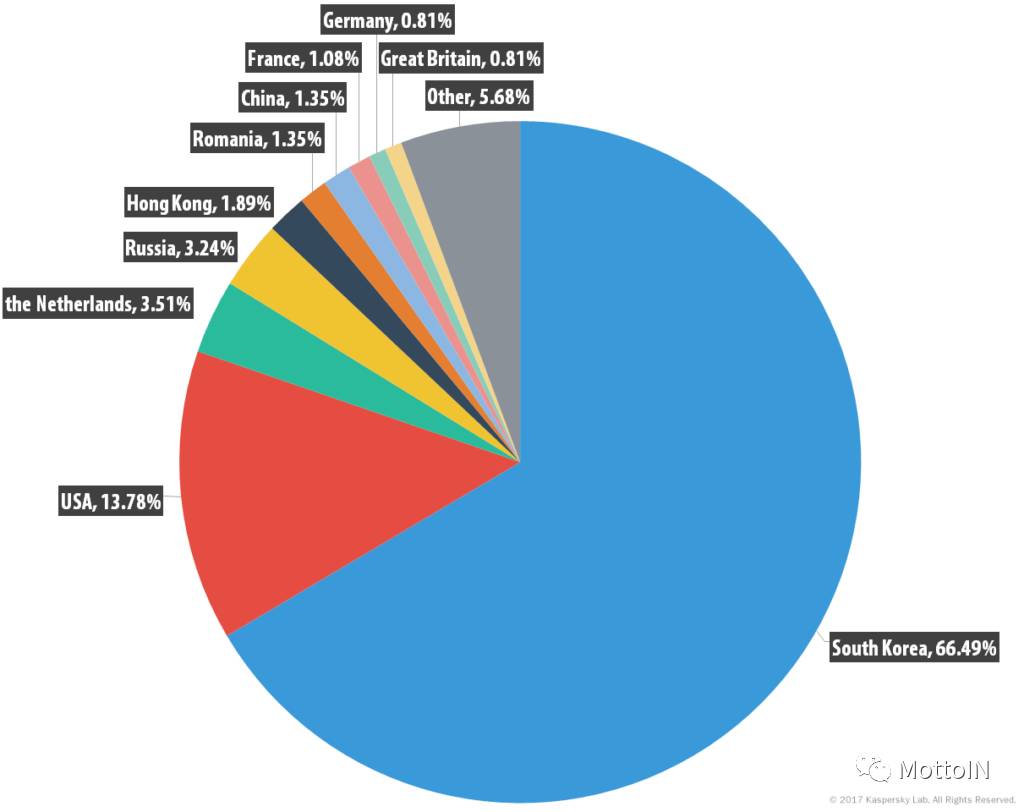

2017年第一季度,被检测出C&C服务器数量最多的国家是韩国(占比从上一季度的59.06%上升到66.49%),美国(13.78%)次之,其次是荷兰(3.51%),这三个国家一共占比约83.8%。

Top10的排名也发生了相当大的变化,香港(1.89%)、罗马尼亚(1.35%)和德国(0.81%)上榜,相对应的,日本、乌克兰和保加利亚退出了前十。特别值得注意的是中国的比例急剧下降(从第二降到了第七)。

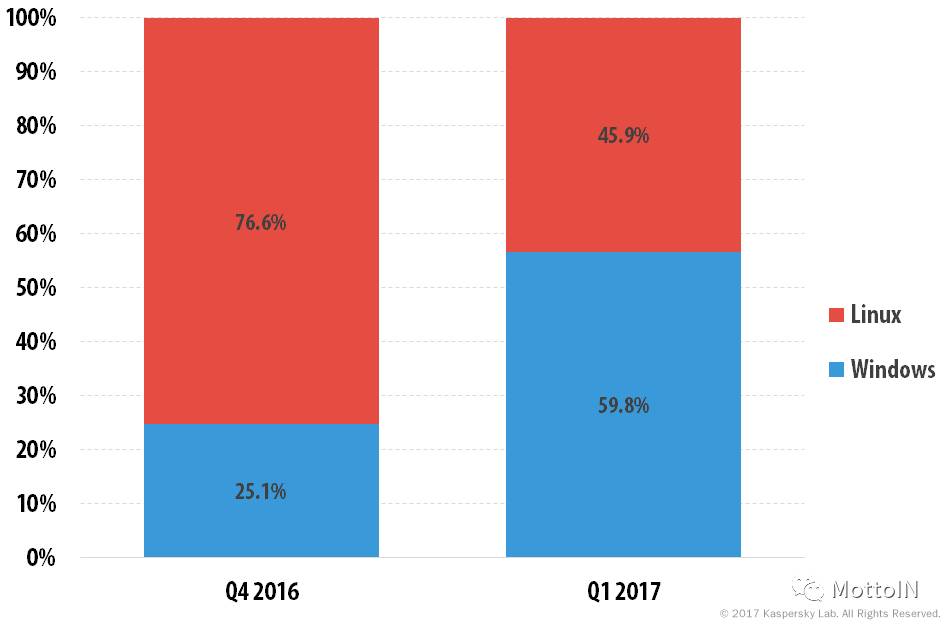

第一季度,僵尸网络操作系统的分布发生了急剧的变化:基于windows的DDOS傀儡机的数量超过了新兴的IoT傀儡机的数量,这主要是因为Yoyo, Drive 和 Nitol 家族较活跃,他们都是针对windows系统的。

大多数攻击(占比99/6%)的傀儡机属于某一个恶意软件家族,网络犯罪份子使用两个不同家族的恶意软件的比例只有0.4%,涉及到3个以上家族恶意软件的攻击可以忽略不计。

虽然2017年第一季度相对比较安静,不过也有一些有趣的发展。尽管物联网僵尸网络日益普及,但是这一季度的统计发现,基于windows的傀儡机占所有攻击的59.81%。同时,复杂的攻击变得越来越频繁,只能依靠复杂的保护机制才能应对。

2017年第一季度,单一的放大攻击的记录为零,这表明这种攻击的有效性在下降,我们可以假设这种攻击正在逐渐成为过去式。本季度的另一个趋势是加密型攻击的数量有所上升,尽管并不显著。