手机玩游戏用代理ip

6.使用工具:河马查杀:扫描网站目录是否存在可疑文件,再去日志对应的文件信息查看,可能获取到攻击者IP

分析思路:系统卡慢、宕机、CPU和内存占用高、网络拥塞或断网、磁盘空余空间无理由大幅度缩小等,根据以上表征,可以初步猜测系统面临的问题。

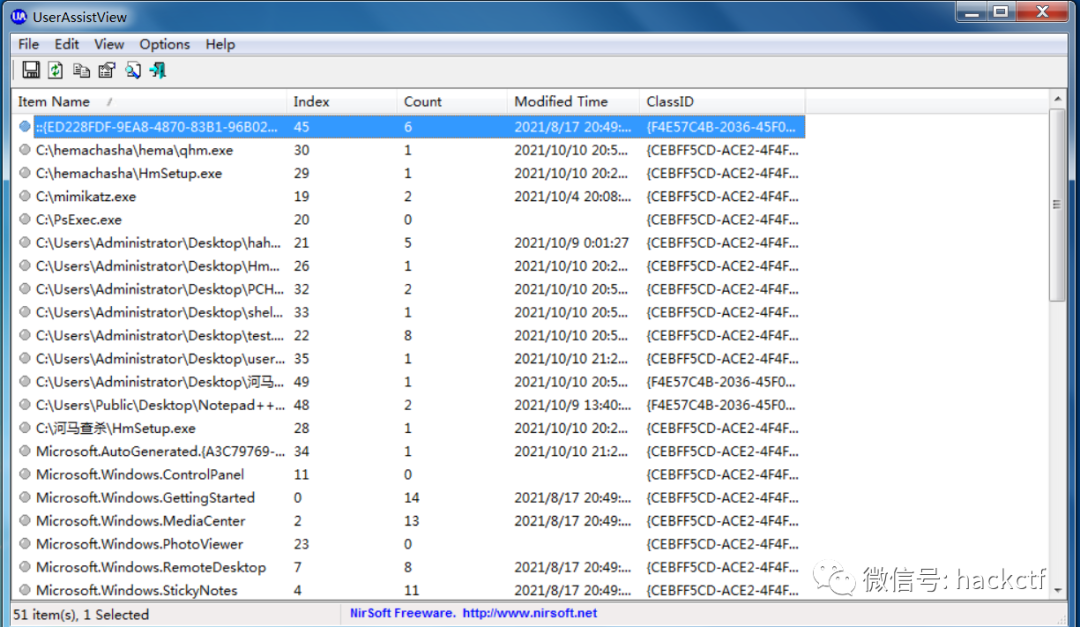

windows进程检测工具:PCHunter64 进程分析蓝色为系统外进程,可能木马等,进程信息可能伪装,网络分析: 学习地址: 链接:aiAmsEufHhyVAy7jlg 提取码:hsyy Autoruns-启动项目管理工具: 链接:提取码:hsyy PortScan-C段主机端口扫描: 链接:提取码:hsyy windows执行列表查看:UserAssistView 学习地址:所有执行文件的记录信息,记录执行时间,去日志记录查看这个时间段前后的文件进程执行情况,分析攻击的准备阶段与攻击阶段

必备知识点: 1.熟悉常见的web攻击技术 2.熟悉相关的日志启用以及存储查看 3.熟悉日志数据分析

准备工作: 1.收集目标服务器组件信息(大多中间件有日志记录非常重要) 2.部署相关的日志分析软件,平台等 3.熟悉安全攻击的指纹特征(很多攻击来源于工具) 4.能够针对事件表现第一时间触发思路

排查分类思路: 类型1:有明确的入侵对象时间信息等 有明确的对象时间信息,可以大大的提高分析效率,通过以下总结的思路排查 思路:基于时间,居于入侵的操作,基于设备指纹,基于其他第三方等 类型2:无明确的入侵对象时间信息 没有具体的信息需要全面摸查,通常以下总结的思路排查 1.web漏洞-检查源码类型以及漏洞情况 2.中间件漏洞-检查对应的版本 以及漏洞情况 3.第三方组件应用漏洞-检查使用存在最新的漏洞情况 4.操作系统层面导致漏洞-检查系统版本补丁漏洞情况 5.其他安全问题(弱口令,后门等),使用相关的shell,弱口令检查工具扫描 常见分析方法: 设备指纹库搜索,日志时间分析,后门追查,漏洞检查分析等 案例1:win+iis+mysql分析 重点分析iis的日志记录,不太清楚中间件的日志记录自行百度查询日志记录的位置, 下面以iis本地搭建的虚拟环境日志分析 打开IIS日志位置:

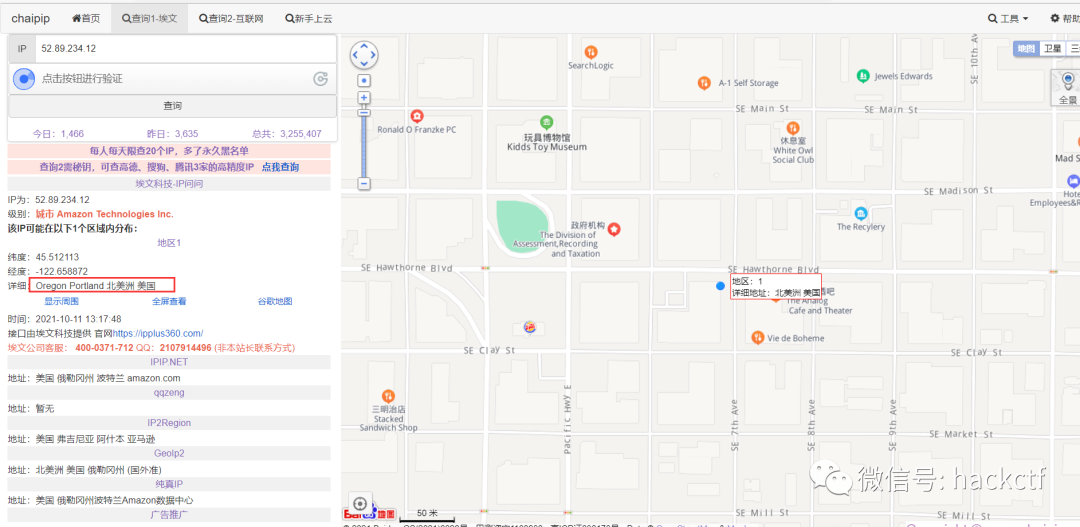

1.日志全局搜索攻击者IP地址,判断出入侵准备时间与入侵的整个时间段 根据获取到的IP地址查询地址物理位置,初步判断是否为攻击者真实IP,或者是代理IP 查询方式有很多这里举例 IP位置查询

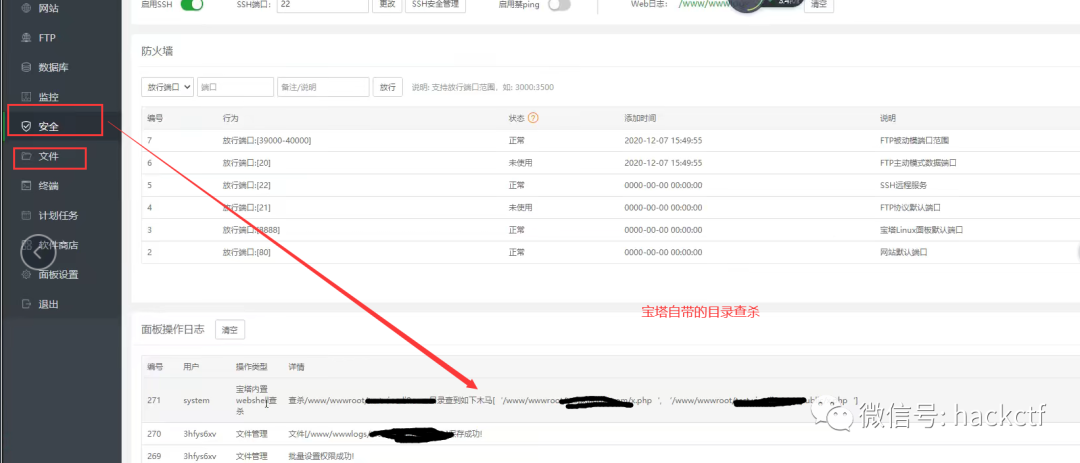

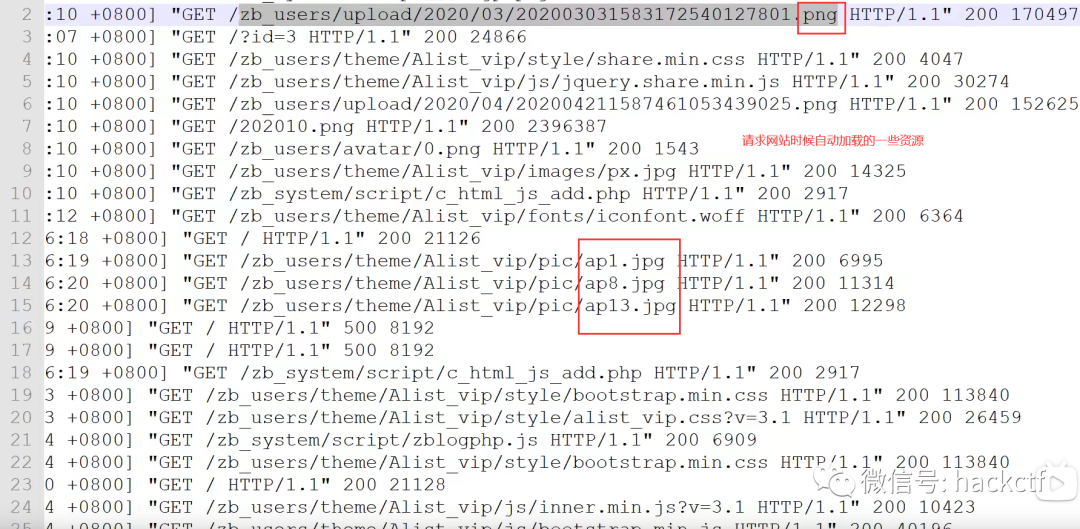

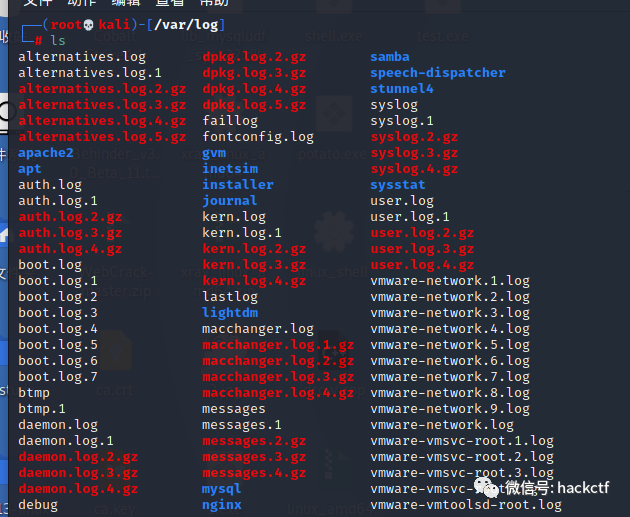

2.通过获取到的可以后门文件,进行定位查询,分析出IP入侵的时间段,与可以后门文件的操作时间 3.搜索设备指纹,例如疑似被注入的SQLmap,或者注入的敏感字段select等,将入侵者的操作时间段判断出来 案例2:linux+宝塔+tp5宝塔日志获取:登录宝塔面板-文件-根目录-配置文件查看日志位置,获取到www-wwwlogs信息 思路: 1.分析日志与上面一样手机玩游戏用代理ip,注意目录扫描信息(多种模拟请求就可能为字典目录爆破) 2.宝塔自带目录查杀-安全中查看结果 3.请求文件jpg资源因为访问一个主页自动加载的(避免误判) 4.日志全局搜索IP 分析这个IP操作的整个时间分析 4.漏洞执行代码的特征payload搜索 宝塔自带的目录查杀:

工具审计日志使用: 1.360星图,能够分析iis/apache/nginx日志信息 官方下载地址:tivity/xingtu 目前官方已经停止维护。 360星图网盘下载链接:提取码:hsyy 使用:将日志放到指定目录下,或者修改配置文件指定日志的位置 运行bat即可,随后查看目录下分析报告 缺点:支持的中间件日志太少了 分析报告:

2.十大shell查杀工具:推荐使用:蓝队必备日志分析:ELK,Splunk 总结:人工+工具分析,大的用工具,小的可以人工分析 遇到不同环境,搜索中间件日志或者对应网站的日志位置 推荐工具:360星图,蓝队必备日志分析:ELK,Splunk

操作层面常见危害:暴力破解,漏洞利用,流量攻击,木马控制(shell,后门等),病毒感染(蠕虫,勒索,等) 分析思路:计算机账户安全,端口,进程,网络服务情况,自启动情况,任务进程,文件安全等

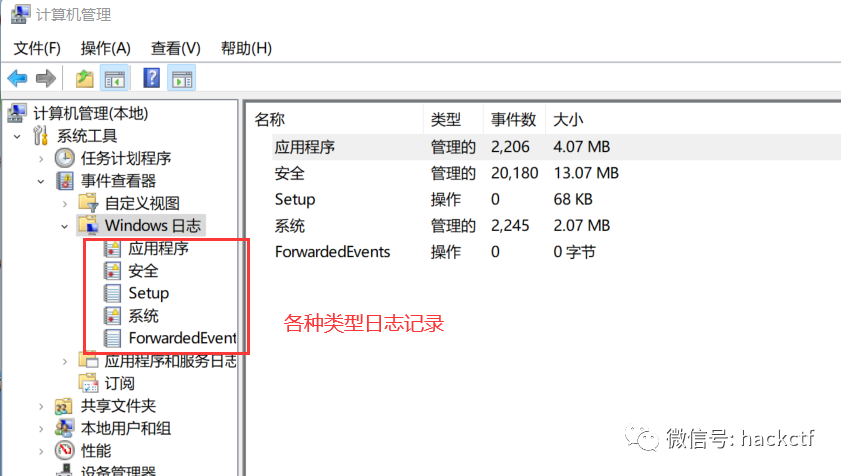

案例1:系统暴力破解入侵分析windows分析日志: 软件使用:Windows-LogFusion 载入查看: 事件归类,事件 ID,事件状态等,参考百度资料使用pchuner检测到文件后使用usersss(文件执行记录)检测位置

发现攻击行为,进一步还原攻击场景及追溯攻击源。 1.mysql的启用日志,日志记录位置知识点:

应急响应的大体分析基础知识总结完毕,实际情况多结合实例分析 文章肝了四天,总结不易,希望师傅们路过点个赞,多多指点指点/抱拳